漏洞原理

僵尸网络(英文名称叫BotNet),是互联网上受到黑客集中控制的一群计算机,往往被黑客用来发起大规模的网络攻击,如分布式拒绝服务攻击(DDoS)、海量垃圾邮件等,同时黑客控制的这些计算机所保存的信息也都可被黑客随意“取用”。因此,不论是对网络安全运行还是用户数据安全的保护来说,僵尸网络都是极具威胁的隐患。僵尸网络的威胁也因此成为目前一个国际上十分关注的问题。然而,发现一个僵尸网络是非常困难的,因为黑客通常远程、隐蔽地控制分散在网络上的“僵尸主机”,这些主机的用户往往并不知情。因此,僵尸网络是目前互联网上黑客最青睐的作案工具。

实例展示

僵尸网络是是通过某种应用层协议把分布在Internet上的感染了僵尸程序(Bot)的主机连成一个网络,利用这个网络可以完成一些攻击、窃取等活动。其中僵尸程序Bot是一种恶意程序,它会通过自动扫描、垃圾邮件等方式感染Internet上的主机;而这些被加入僵尸网络的主机称之为僵尸(Zombies),它在自己被侵入的同时,也被用来做为攻击、入侵他人的工具。而整个僵尸网络,则在由一个叫做Botmaster的人控制的,他在这个网络中有控制权,可以向网络上的所有或一部分Bot发出命令,来进行DDos攻击、信息窃取等,甚至可以命令Bot自动升级。整个控制是通过僵尸网络的命令与控制(C&C)信道完成的。常用的命令与控制的协议(通信协议)有三种:IRC协议、HTTP协议,P2P协议。

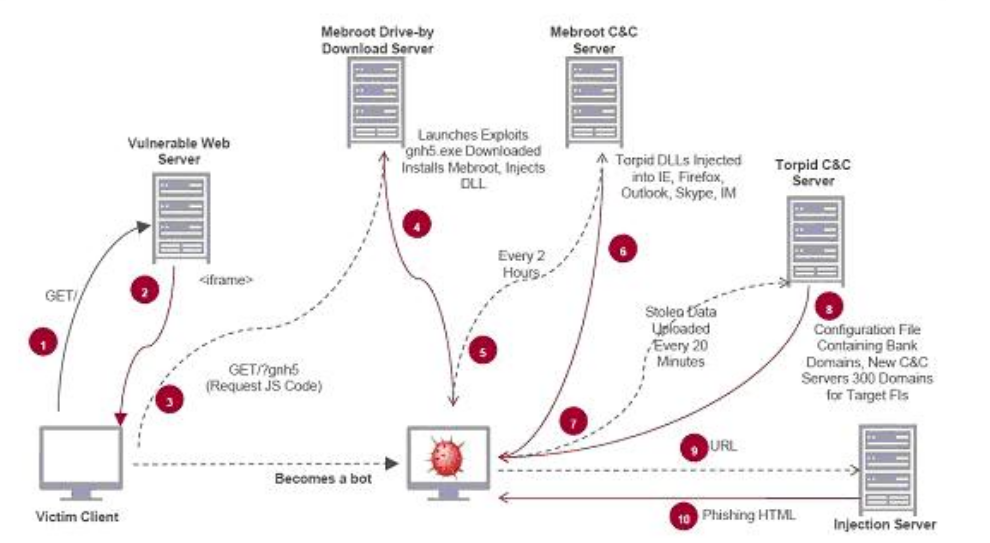

以僵尸网络程序Torpig为例,该僵尸网络程序的目的就是窃取身份认证信息、信用卡、银行账号和支付宝账户等。典型的Torpig感染方式如下图所示:

步骤1:桌面机客户访问某一Web服务器,该Web服务器由于存在漏洞,被Torpig感染;

步骤2:Torpig通过iframe方式修改用户的浏览器访问;

步骤3:重定向之后,桌面机客户的Web访问指向了Mebroot下载服务器;

步骤4:Mebroot下载服务器将Mebroot、注入DLL等下载到桌面机,该桌面机成为僵尸网络客户端;

步骤5:每两小时,该僵尸网络客户端和Mebroot C&C服务器联系;

步骤6:Torpig DLL注入到IE、Firefox等浏览器中,Outlook邮件客户端,Skype和即时通讯软件中;

步骤7:每20分钟,将窃取的身份认证信息、信用卡、银行账号和支付宝账户上传到Torpig C&C服务器上;

步骤8:Torpig C&C服务器下发包含银行域名、新的C&C服务器300个域名等信息的配置文件;

步骤9:僵尸网络客户端访问注入服务器;

步骤10:注入服务器发送钓鱼HTML文件到僵尸网络客户端。

漏洞危害

僵尸网络构成了一个攻击平台,利用这个平台可以有效地发起各种各样的攻击行为,可以导致整个基础信息网络或者重要应用系统瘫痪,也可以导致大量机密或个人隐私泄漏,还可以用来从事网络欺诈等其他违法犯罪活动。下面是已经发现的利用Botnet发动的攻击行为。随着将来出现各种新的攻击类型,僵尸网络还可能被用来发起新的未知攻击。

1、拒绝服务攻击

使用Botnet发动DDos攻击是当前最主要的威胁之一,攻击者可以向自己控制的所有bots发送指令,让它们在特定的时间同时开始连续访问特定的网络目标,从而达到DDos的目的。由于Botnet可以形成庞大规模,而且利用其进行DDos攻击可以做到更好地同步,所以在发布控制指令时,能够使得DDos的危害更大,防范更难。

2、发送垃圾邮件

一些bots会设立sockv4、v5 代理,这样就可以利用Botnet发送大量的垃圾邮件,而且发送者可以很好地隐藏自身的IP信息。

窃取秘密

Botnet的控制者可以从僵尸主机中窃取用户的各种敏感信息和其他秘密,例如个人帐号、机密数据等。同时bot程序能够使用sniffer观测感兴趣的网络数据,从而获得网络流量中的秘密。

3、滥用资源

攻击者利用Botnet从事各种需要耗费网络资源的活动,从而使用户的网络性能受到影响,甚至带来经济损失。例如:种植广告软件,点击指定的网站;利用僵尸主机的资源存储大型数据和违法数据等,利用僵尸主机搭建假冒的银行网站从事网络钓鱼的非法活动。

可以看出,Botnet无论是对整个网络还是对用户自身,都造成了比较严重的危害,我们要采取有效的方法减少Botnet的危害。

4、僵尸网络挖矿

网络安全商fortiguard labs的网络安全研究报告指出,虚拟货币的僵尸挖矿ZeroAccess已经成为全球网络当下主要威胁。ZeroAccess的主要攻击手段是click fraud和virtual mining,通过控制大量僵尸主机进行挖矿活动,近期由于比特币等虚拟货币的价值飙升,ZeroAccess的获利可能出乎想象。

解决方案

传统的僵尸网络防御机制是通过加强因特网主机的安全防御等级以防止被僵尸程序感染,并通过及时更新反病毒软件特征库清除主机中的僵尸程序。Overton等人提出了防御僵尸程序感染的有效方法,包括遵循基本的安全策略及使用防火墙、DNS阻断、补丁管理等手段。

另一种防御方法是针对僵尸网络具有命令与控制信道这一基本特性,通过摧毁或无效化僵尸网络命令与控制机制,使其无法对因特网造成危害。对于集中式僵尸网络而言,在发现其控制点的基础上,最直接的反制方法是通过CERT部门协调处理关闭控制点,并且还要通过联系域名服务提供商移除僵尸程序所使用的动态域名,达到彻底移除僵尸网络控制服务器。此外,在获取域名服务提供商的许可条件下,防御者还可以使用DNS劫持技术来获取被僵尸网络感染的僵尸主机的IP列表,从而及时通知被感染主机用户进行僵尸程序的移除。